Ein scheinbar harmloses Szenario entwickelte sich zum Alptraum: Eine über ein Jahr alte WordPress-Installation, versteckt in einem Unterordner, wird zur perfekten Eintrittspforte für Cyberkriminelle. Diese Real Case Study zeigt, warum vergessene WordPress-Installationen das größte Sicherheitsrisiko für Ihren Server darstellen.

Der perfekte Sturm: Wie aus Vergesslichkeit eine Sicherheitslücke werden kann

Das Szenario ist alltäglich: Nach einem Website-Relaunch bleibt die alte WordPress-Installation in einem Unterordner zurück. Über ein Jahr lang wurde diese Installation nicht mehr gepflegt – keine Updates, keine Sicherheitspatches, keine Überwachung. Genau das, was Angreifer lieben.

Die Realität zeigt: Während die neue Installation regelmäßig aktualisiert und überwacht wird, entwickelt sich die vergessene Version zu einer digitalen Zeitbombe. Mit jeder WordPress-Sicherheitslücke, die nicht gepatcht wird, öffnet sich das Einfallstor weiter.

Angriffsmethoden: So finden Hacker versteckte Installationen

"Aber wie finden die überhaupt meine alten Ordner?" – Eine berechtigte Frage, die schnell beantwortet ist:

Automatisierte Directory-Scans

Angreifer nutzen spezialisierte Tools wie dirbuster oder gobuster, die systematisch hunderte von typischen WordPress-Ordnernamen testen: /wp-old/, /wp-backup/, /wp-test/, /blog/, /cms/ – und eben auch /wp-fgm/.

Google Dorking und Archive-Suche

Suchmaschinen und Archive wie die Wayback Machine speichern historische Links zu alten Installationen. Ein einfacher Google-Dork site:domain.de inurl:wp-admin kann vergessene WordPress-Bereiche preisgeben.

Server-Response-Analyse

Fehlerseiten, HTTP-Header und sogar robots.txt-Dateien können ungewollt Pfade zu alten Installationen verraten. Professionelle Angreifer analysieren systematisch alle Server-Antworten.

Case Study: Anatomie eines erfolgreichen Angriffs

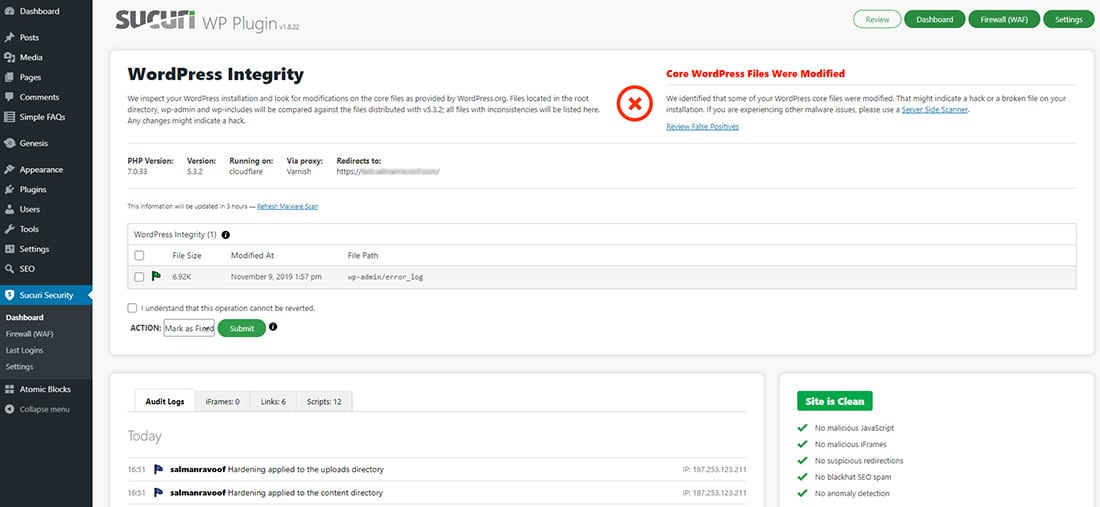

In unserem konkreten Fall fanden die Angreifer nicht nur Zugang zur alten Installation, sondern platzierten eine hochentwickelte PHP-Webshell in /wp-content/languages/themes/index.php – ein besonders raffiniertes Versteck, da dieser Pfad völlig legitim wirkt.

Die Webshell-Funktionen waren erschreckend umfangreich:

✓ Datei-Manager für Upload/Download beliebiger Dateien

✓ Remote Code Execution zur Ausführung von Systembefehlen

✓ Directory Traversal für Dateisystem-Navigation

✓ CURL-Download für das Nachladen weiterer Malware

✓ System-Information zur Server-Reconnaissance

Log-Analyse offenbart das Ausmaß

Die Apache-Error-Logs zeigten ein erschreckendes Bild systematischer Angriffe:

Verdächtige IPs scannten methodisch jeden WordPress-Ordner, testeten xmlrpc.php-Schwachstellen und suchten nach Upload-Möglichkeiten. Die Angreifer investierten Wochen in die systematische Erkundung des kompromittierten Systems.

Warum isolierte alte Installationen trotzdem gefährlich sind

"Aber die alte Installation kann doch gar nicht auf die neue zugreifen!" – Ein häufiger Trugschluss. Auch wenn der alte Ordner und der neue Ordner technisch getrennt sind, entstehen erhebliche Risiken:

Server als Angriffsbasis

Gehackte Server werden als Proxy für weitere Angriffe, Bot-Netz-Knoten oder Malware-Hosting-Plattformen missbraucht. Ihre Domain-Reputation steht auf dem Spiel.

Resource-Hijacking

Angreifer nutzen Server-Ressourcen für Cryptocurrency-Mining, DDoS-Angriffe oder Spam-Versand – alles auf Ihre Kosten.

SEO-Spam und Blacklisting

Automatisch injizierte Pharma-Links oder Casino-Spam können zu Google-Penalties und Blacklistings führen.

Best Practices: So schützen Sie sich vor vergessenen Installationen

Die Lösung ist einfach, aber muss konsequent umgesetzt werden:

1. Sofortige Löschung alter Installationen

Regel Nummer 1: Alte WordPress-Installationen gehören vollständig gelöscht, nicht nur deaktiviert. Verwenden Sie rm -rf /pfad/zur/alten/installation für eine sichere Entfernung.

2. Regelmäßige Server-Audits

Scannen Sie monatlich Ihren Webroot nach vergessenen Installationen:

find /var/www -name "wp-config.php" -type f

3. Webserver-Konfiguration härten

Stellen Sie sicher, dass keine Aliases oder Redirects auf alte Ordner zeigen. Überprüfen Sie Apache/Nginx-Konfigurationen regelmäßig.

4. Monitoring und Alerting

Implementieren Sie File-Integrity-Monitoring und Log-Analyse für verdächtige Aktivitäten. Tools wie fail2ban können automatisch auf Angriffsmuster reagieren.

Technische Absicherung: .htaccess richtig konfigurieren

Eine professionell konfigurierte .htaccess-Datei kann als letzte Verteidigungslinie fungieren:

Blockieren Sie PHP-Ausführung in Upload-Ordnern, implementieren Sie Rate-Limiting für wp-login.php und setzen Sie moderne Security-Header. Xmlrpc.php sollte grundsätzlich deaktiviert werden, wenn nicht zwingend benötigt.

Incident Response: Was tun bei einem Angriff?

Falls Sie Malware entdecken, handeln Sie sofort:

✓ Isolieren Sie das betroffene System

✓ Sichern Sie Log-Dateien für die forensische Analyse

✓ Scannen Sie den gesamten Server nach weiteren Infektionen

✓ Ändern Sie alle Passwörter und API-Keys

✓ Informieren Sie Ihren Hosting-Provider bei schwerwiegenden Kompromittierungen

Fazit: Sicherheit beginnt mit der Aufräumarbeit

Diese Case Study zeigt eindrucksvoll: Vergessene WordPress-Installationen sind tickende Zeitbomben. Während wir uns auf die Sicherheit unserer aktuellen Websites konzentrieren, nutzen Angreifer systematisch unsere digitalen Altlasten.

Die Investition in eine gründliche Server-Bereinigung und professionelle Sicherheitskonfiguration zahlt sich langfristig aus. Prävention ist günstiger als die Bewältigung eines Sicherheitsvorfalls.

Als erfahrener WordPress-Experte aus Bremen unterstütze ich Sie gerne bei der Sicherheitsanalyse Ihrer WordPress-Installationen und der Implementierung professioneller Security-Maßnahmen. Lassen Sie uns gemeinsam Ihre digitalen Altlasten zu einem sicheren Fundament für Ihre Online-Präsenz machen.